От даркнета до тюрьмы

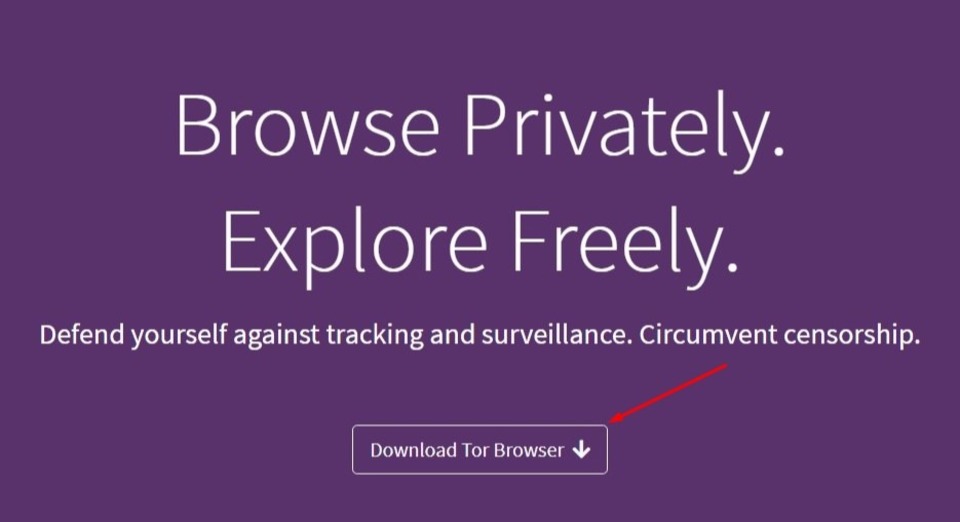

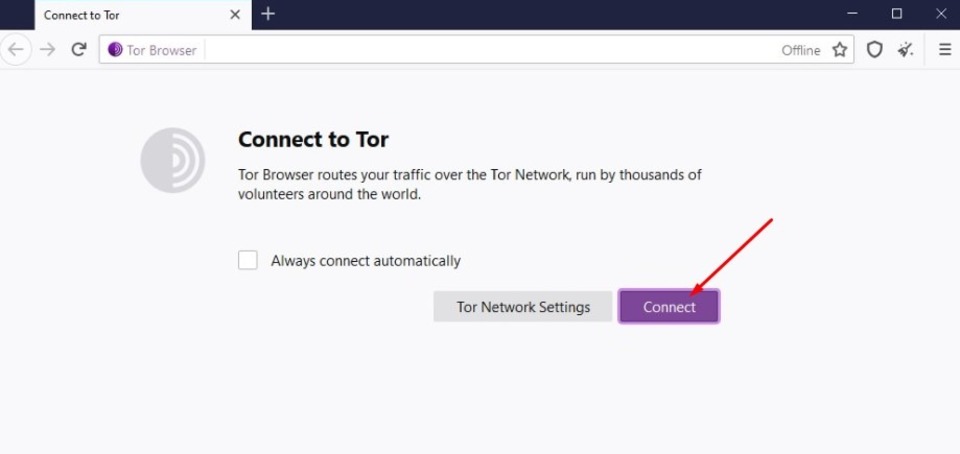

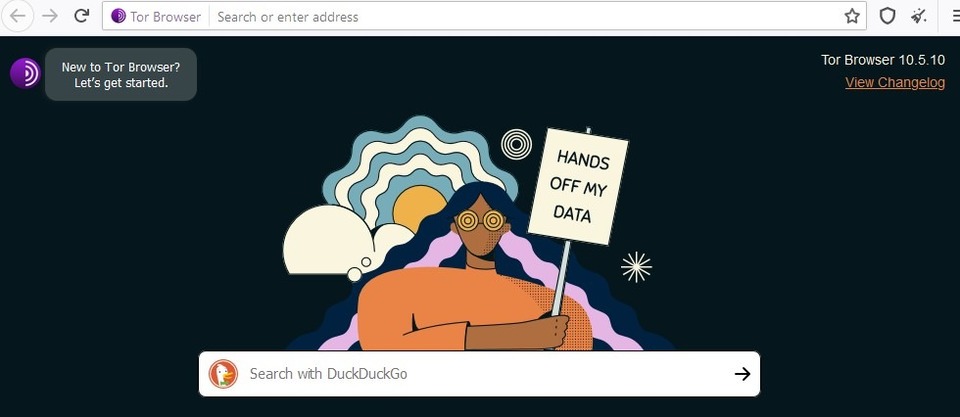

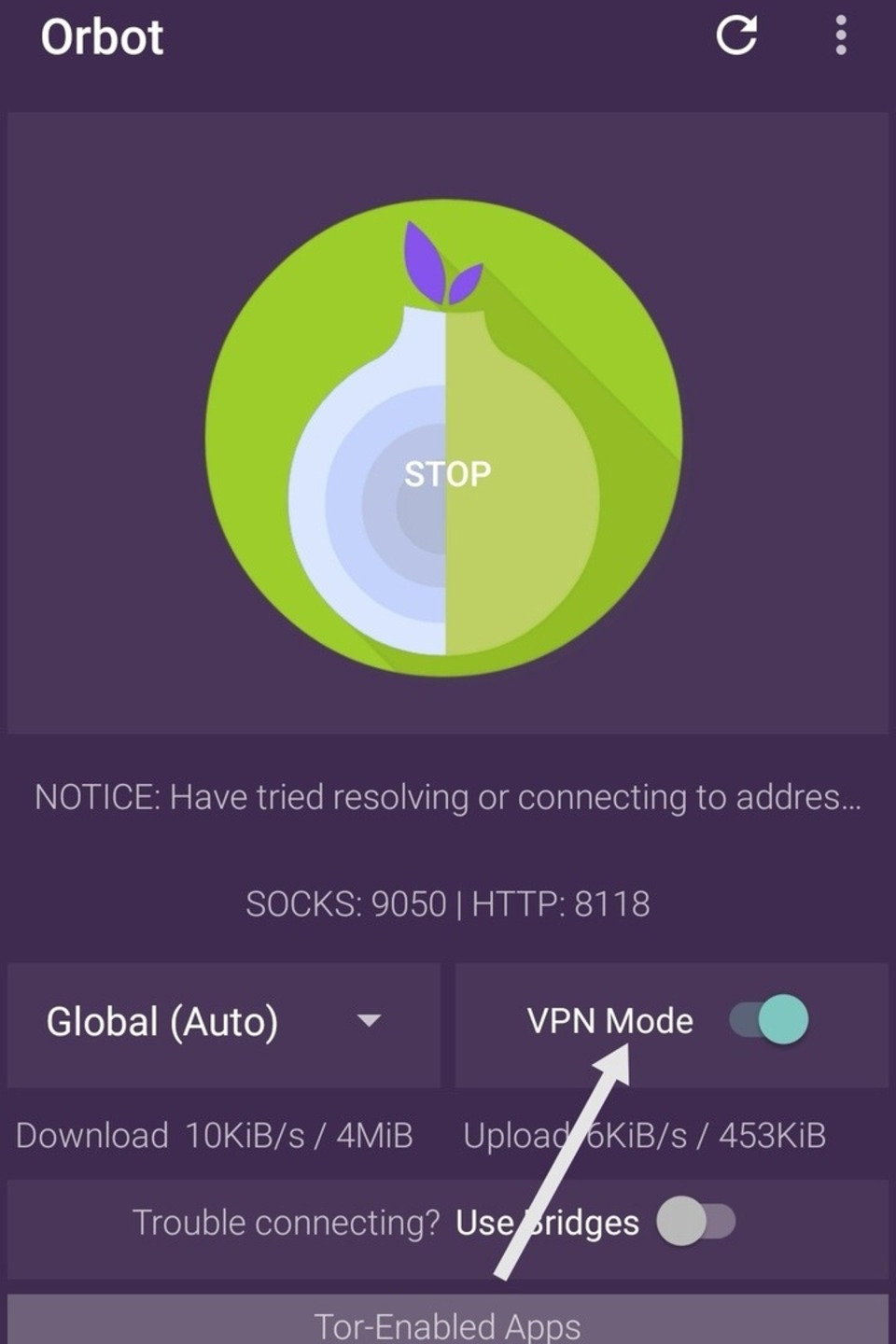

Как же Павел Сказкин докатился до такой жизни - в середине 2010-х площадки по продаже наркотиков в даркнете были наиболее востребованы:

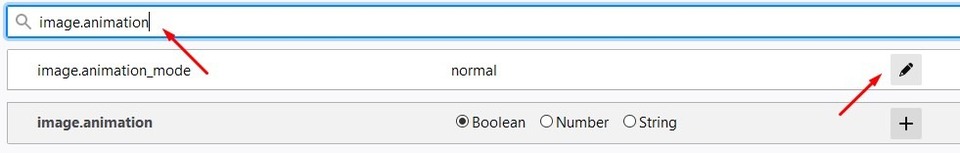

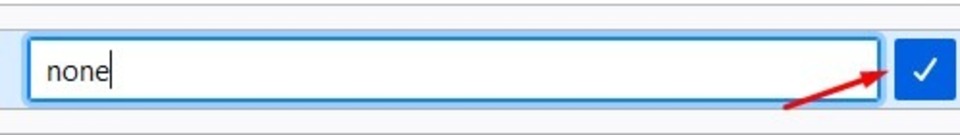

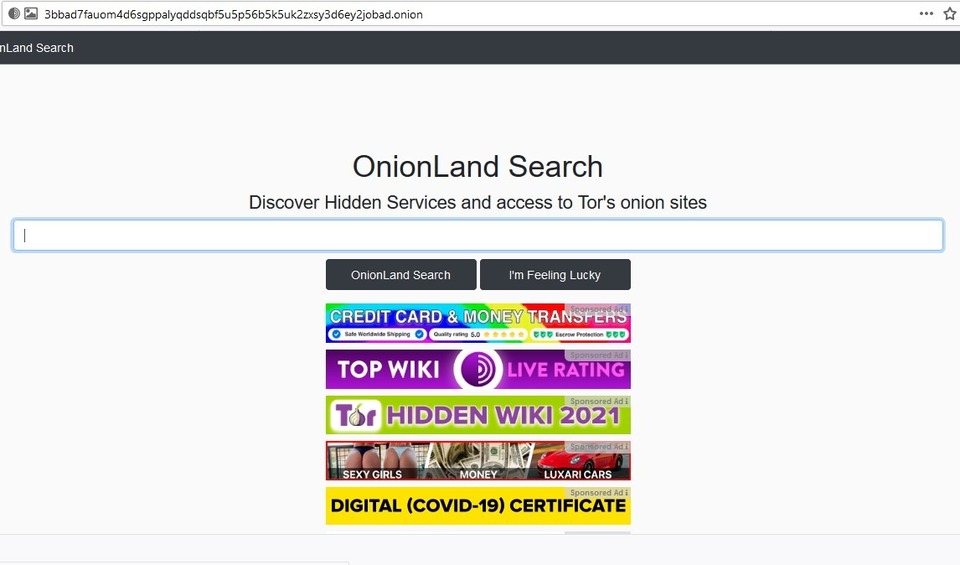

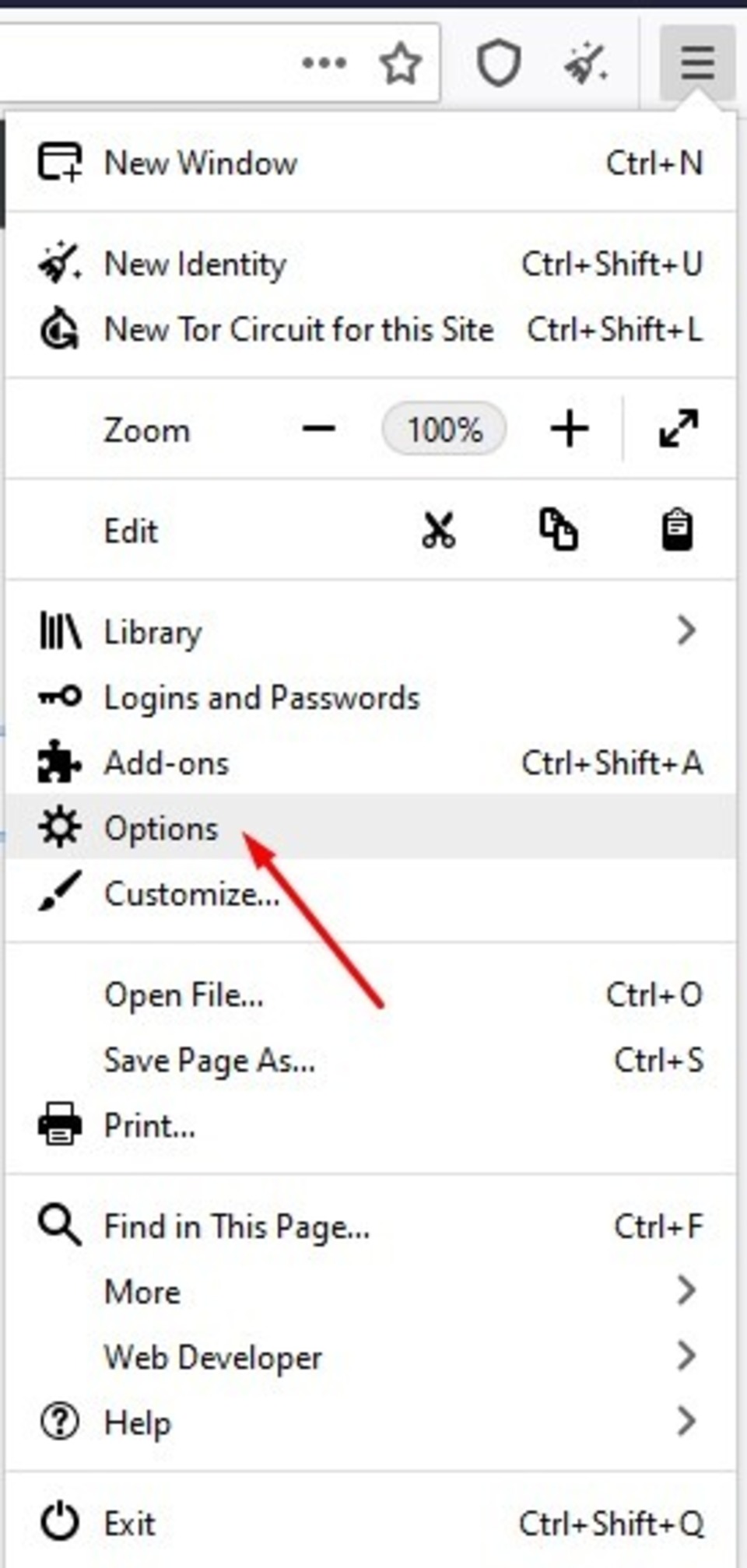

"Внезапно появилась крипта, нижний интернет, теневые рынки, даркнет, - вспоминает Павел. - Я стал отовариваться там. В какой-то момент я набрел на объявление, что требуются сотрудники. Закончилось это тем, что я нахожусь тут". Работать он стал администратором в RAMP, продавая запрещенные препараты. О том как все происходило, он рассказывает:

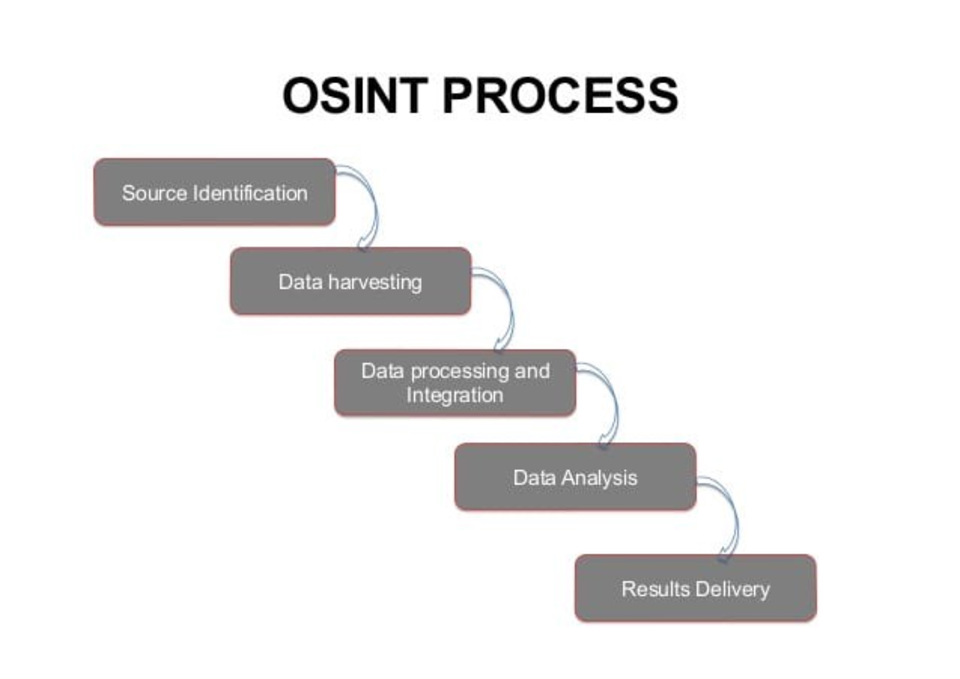

"Товары и услуги прямиком из дьявольского сундука: все, что нельзя купить в обычном магазине, можно достать в даркнете (или можно было, на сегодняшние реалии не могу сказать). Сделки на площадках происходят по схеме: покупатель-гарант(площадка)-продавец. Отправленные покупателем средства поступают не напрямую к продавцу, а к гаранту, который получает комиссию за свои услуги. После подтверждения состоявшейся сделки обеими сторонами, средства отправляются гарантом продавцу".После должности администратора Павел решил попробовать себя в роли наркокурьера, и как результат оказался на зоне. Срок он получил - 6 лет лишения свободы с отбыванием наказания в колонии строгого режима за попытку распространения веществ запрещенных законодательством РФ в особо крупном размере, а именно марихуаны.

В тюремной библиотеке Сказкин изучил Уголовный Кодекс и сам подал прошение о смягчении наказания:

"Затянулось это на 11 месяцев и 5 судебных заседаний. В первых трех инстанциях суды отказывали мне и только после того, когда я дошел до Верховного суда РФ удалось получить положительное решение. Летом 2021 года я первый раз за 4 года и 6 месяцев вышел на свободу, увидел жену, маму и отправился в исправительный центр. Здесь у меня был доступ к гаджетам, и это существенно изменило мою жизнь".

Рисование = спасение

Рисование всегда было главным хобби для Павла. Рисовать он начал еще в детстве, но никогда не мог подумать, что в будущем его талант сыграет ему на руку. Так вышло, что его увлечение стало единственной отдушиной и спасением в тюрьме. Другие заключенные сразу же признали талант художника:

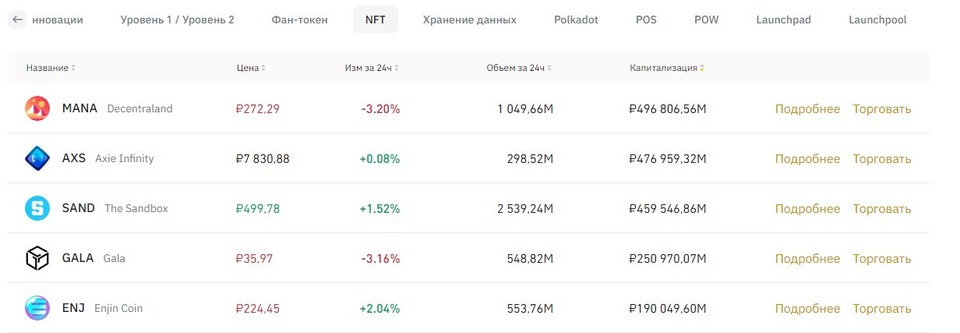

"Навыки рисования пригодились мне в местах лишения свободы, я рисовал на простынях, на досках для нард, делал открытки для других осужденных, рисовал стенгазеты по поручениям сотрудников исправительного учреждения. Ну и для себя я рисунки делал, просто потому что мне нравится. Отправлял детям, потому что подарков я никаких сделать не мог».Очень тяжело Сказкину давался информационный голод, поэтому для того, чтобы быть в курсе всех новостей, он выписывал доступные заключенным журналы. Именно из журналов и газет он узнал о NFT-токенах, так и зародилась идея попробовать себя в новом направлении, ведь многие эксперты заявляли, что будущее цифровых технологий за виртуальными мирами.

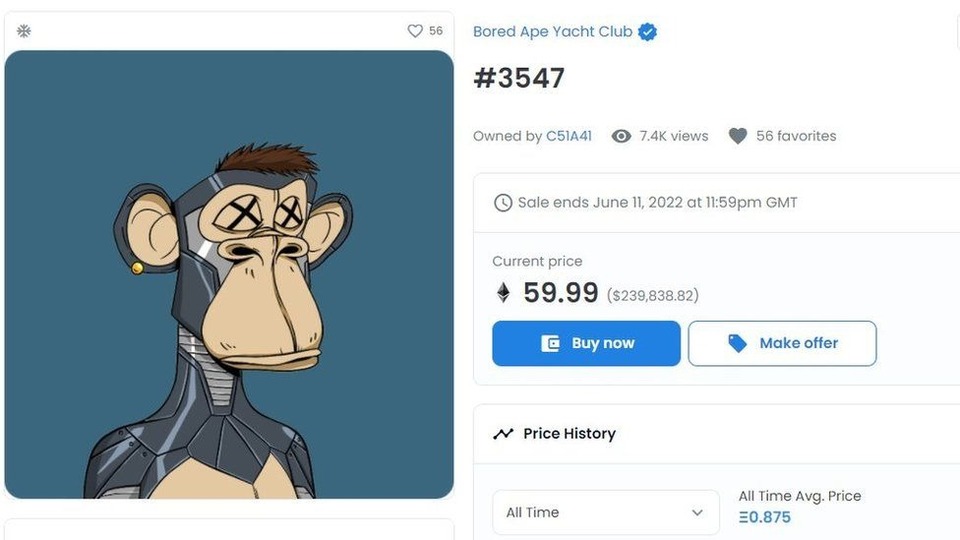

NFT

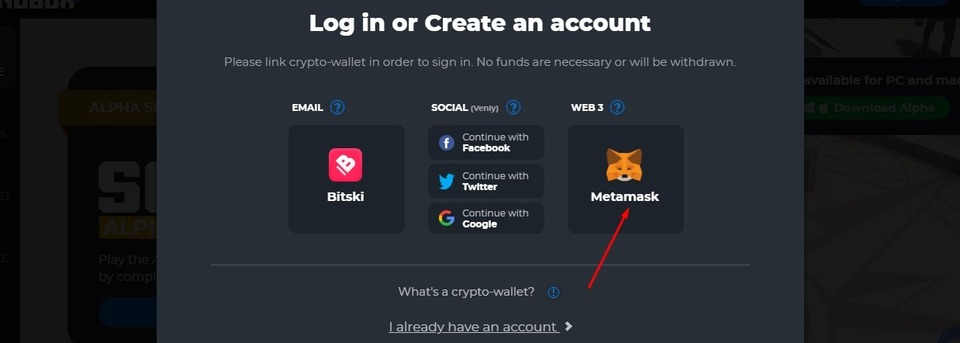

Встреча с Ильей Орловым в одном из телеграмм-каналов о NFT оказалась судьбоносной:

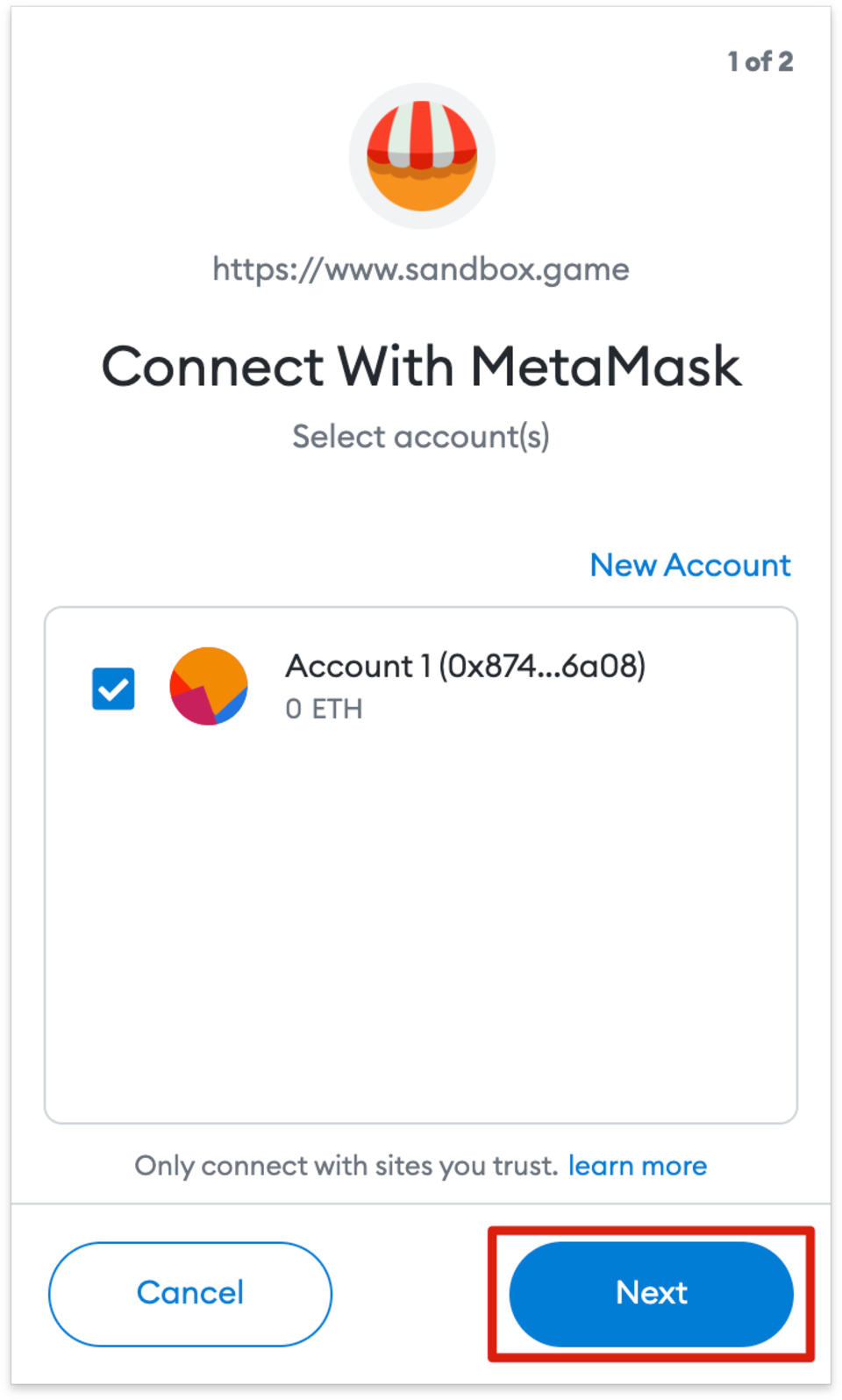

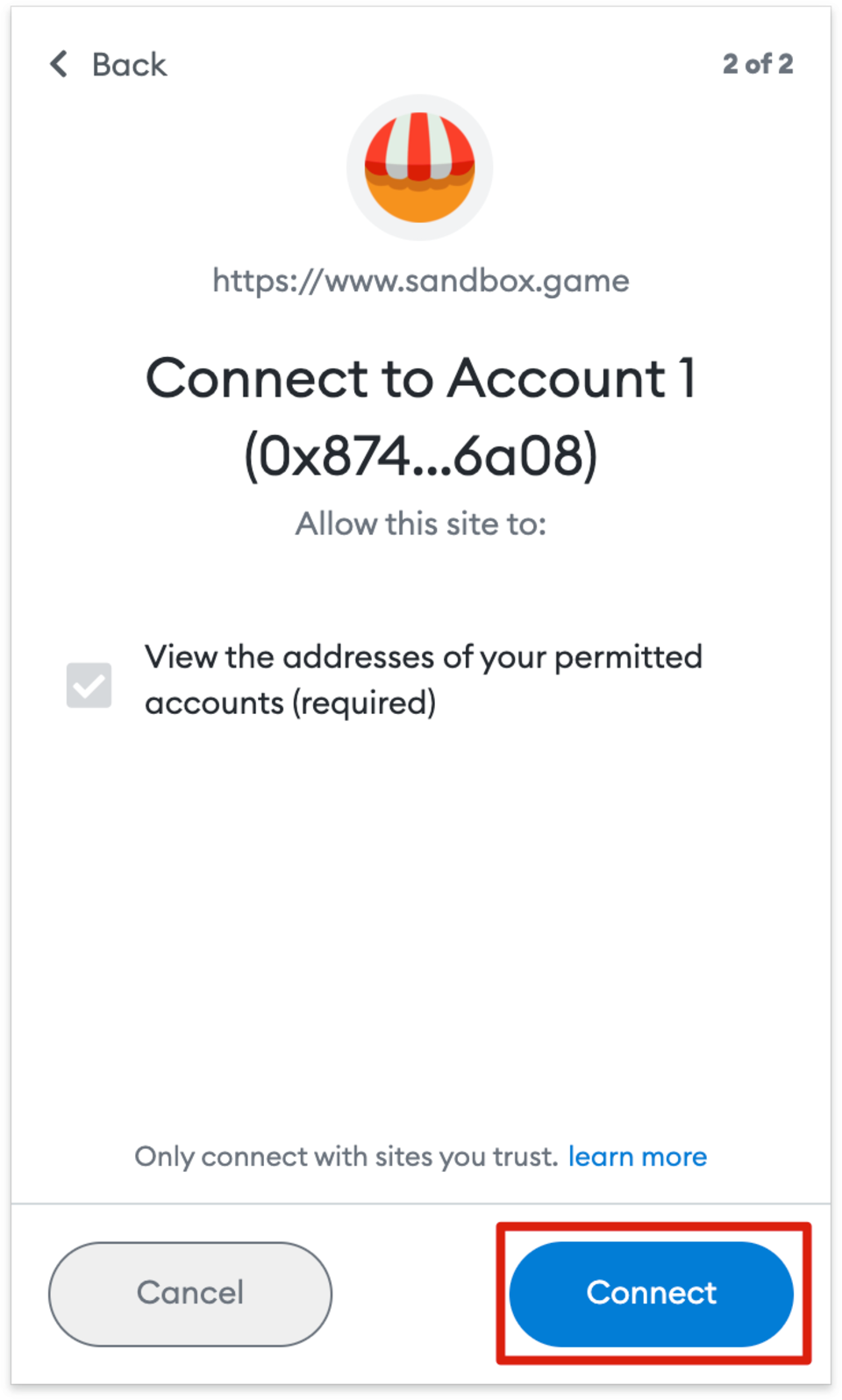

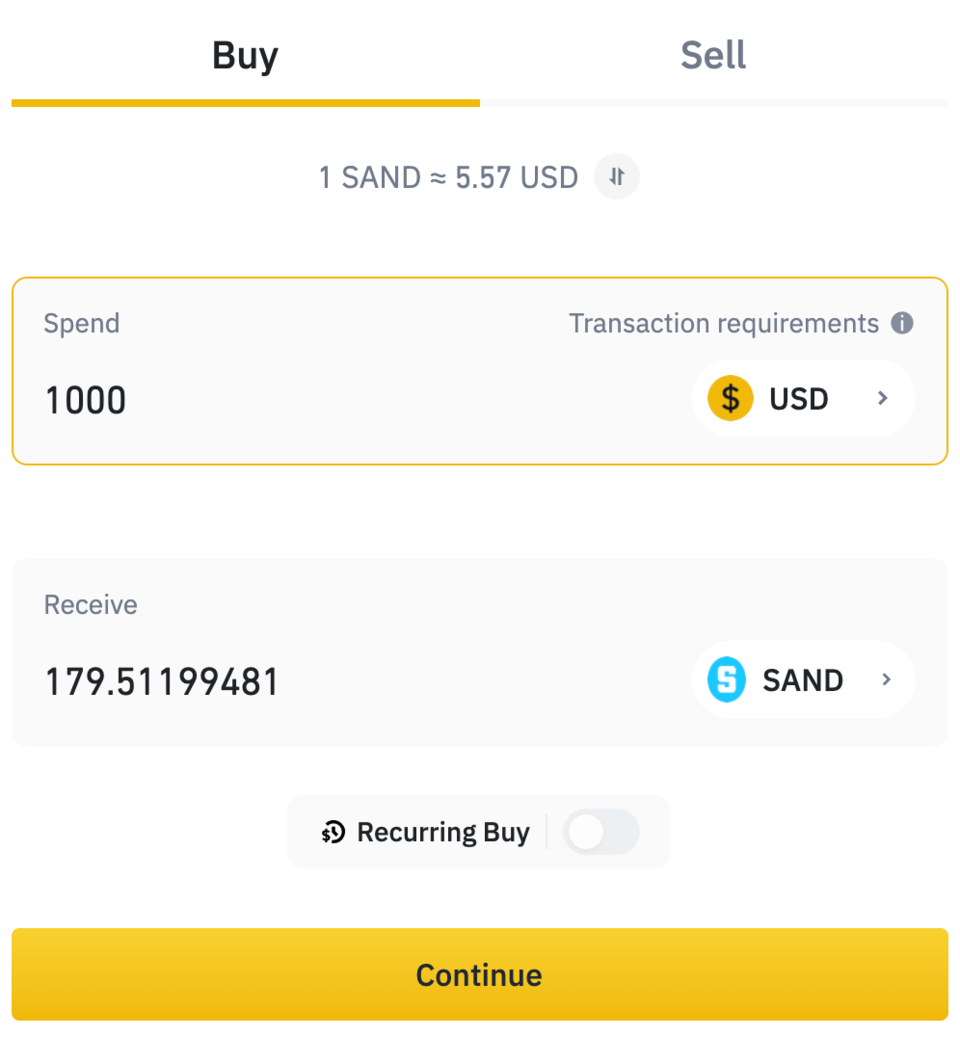

"Найдя русскоязычный чат об NFT, я стал расспрашивать пользователей о токенах, и в одной из бесед отправил в чат фото с колючей проволокой, на что получил массу вопросов. Именно тогда меня и заметил Илья. Попросил рассказать свою историю и показать рисунки. На тот момент я продал несколько своих NFT за 2-5$. Средств для размещения на дорогих и полузакрытых площадках у меня не было. Илья, поверивший в меня и в уникальность моей истории, проявил сумасшедший интерес к тому, что я делаю и взял на себя все финансовые затраты и продвижение моих работ".Он решил, что многих людей покорит история Павла, поэтому основным лейкмотивом его творчества и NFT в том числе выбрал тему заключения. Он решил, что акцент в позиционировании художника с никнеймом

papasweeds нужно делать на истории его заключения: «Я жил на Западе, и я понимаю, что они там очень любят Достоевского за всю эту глубину, за боль. Они и

Pussy Riot полюбили за то, как их ранила власть. И это для них как театр и шоу, которое продается. Я подумал, ну почему нет? Мы поможем Паше. Мы раскачаем проект».

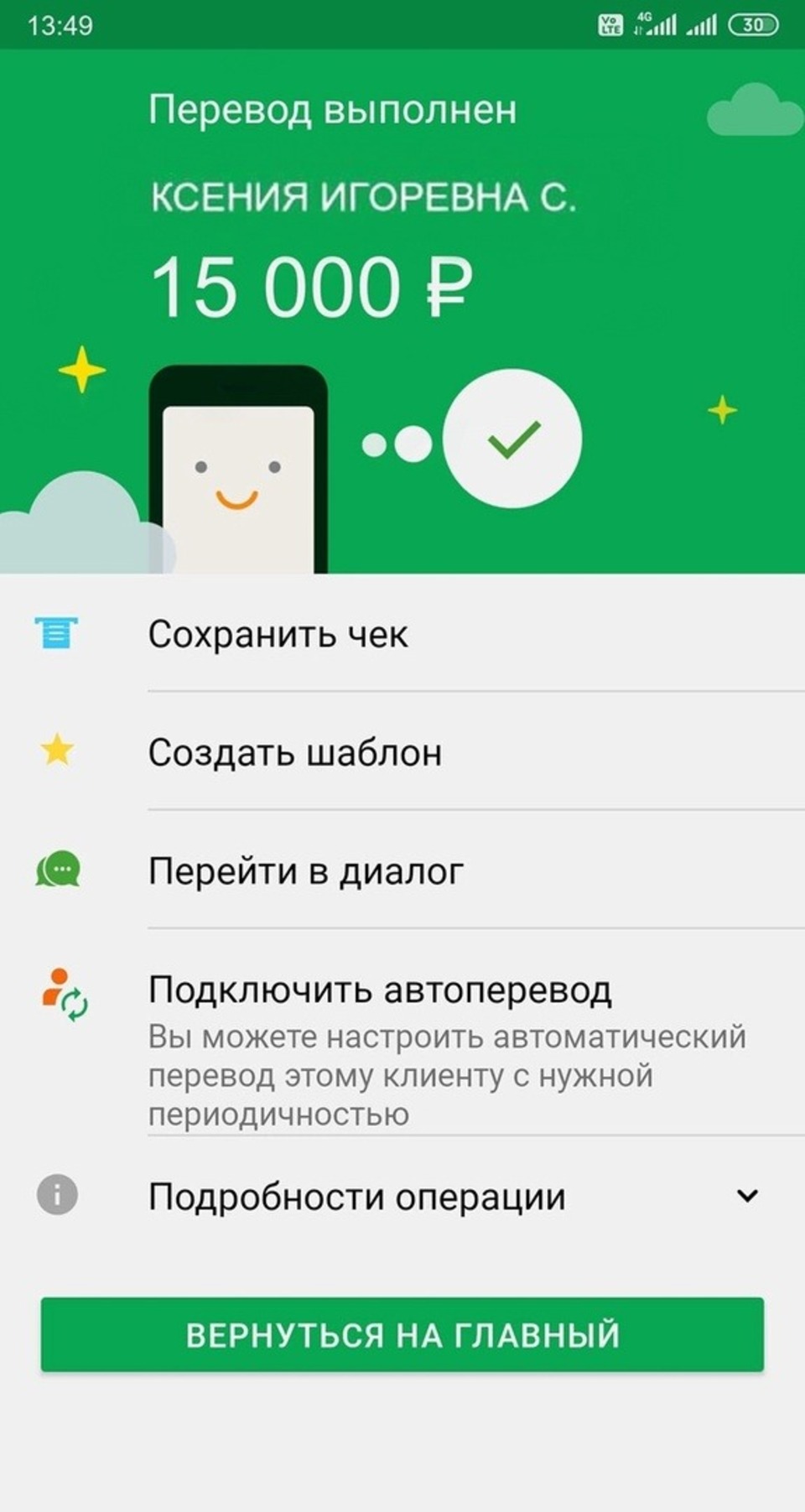

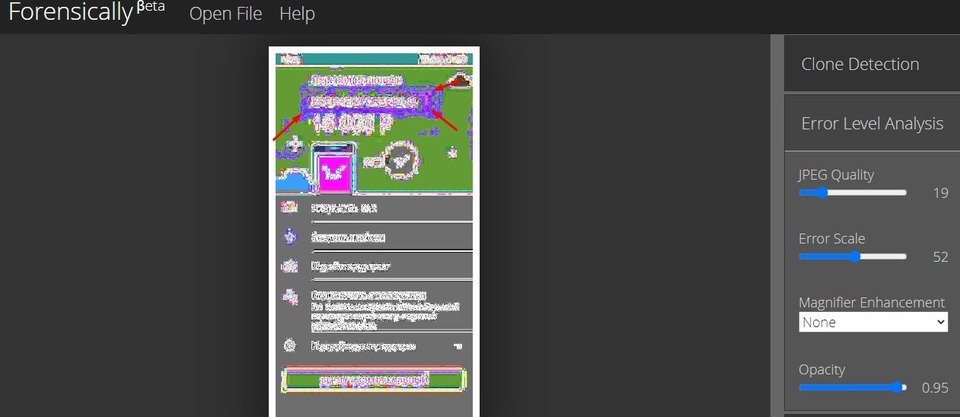

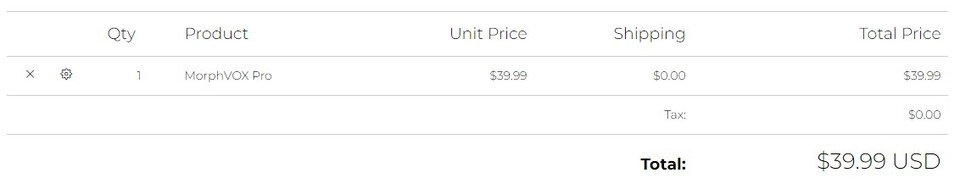

Так художник под никнеймом papasweed и Илья Орлов всего за пару месяцев продали NFT на сумму более чем на 1 миллион рублей, 30 процентов от которых пошли на благотворительность "Руси сидящей".

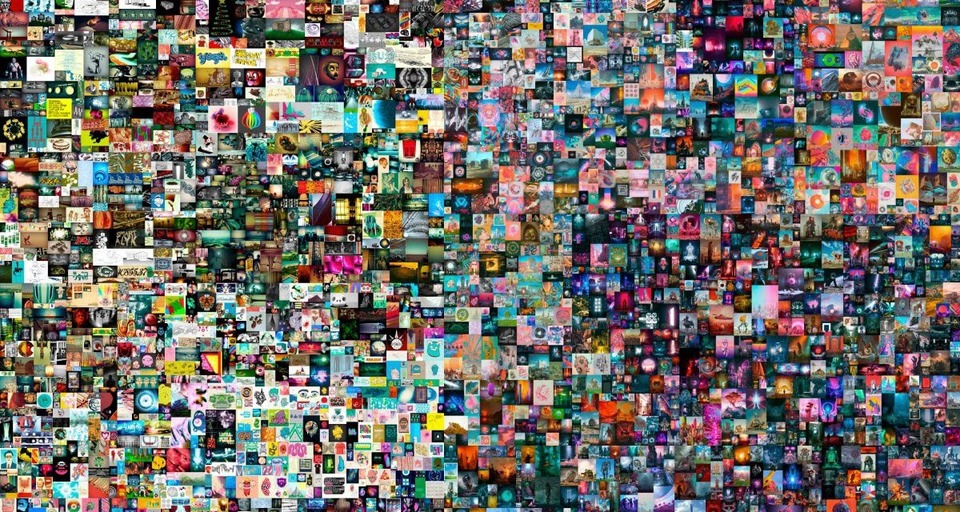

NFT-токены Павла Сказкина

Первым NFT стала работа под названием "Hall of Shame" или "

Зал стыда", на переднем плане которой мы видим полуобнаженного судью с молотком и пакетом с конфетами, а на заднем плане сидит плачущий ребенок. Продана эта работа была за 1 эфир или 2 881,04USD по нынешнему курсу.

Сам Павел Сказкин метафорично описал данную работу:

"Каждый приговор, произнесенный в зале суда, похож на смертный приговор. Годы вашей жизни мгновенно отнимаются. Я чувствовал себя беспомощным, уязвимым ребенком. Стыд, который я чувствовал перед женой и детьми, убивал меня. Я все смотрел на ее слезы и с трудом удерживался от слез, но на самом деле это могли быть слезы радости. Я повторяю себе: "Слава богу, прошло не десять лет", как будто это была проклятая мантра. Российская тюрьма - ужасное исправительное учреждение, призванное стыдить и ломать людей. Я пять лет изучал их учебную программу и скоро закончу".Вторая работа с названием "

Испорченное" не менее поражает своей картинкой и душераздирающем описанием.

"Всю свою жизнь я слышал от окружающих, что я делаю что-то не так. Это плохо, это невозможно, это недопустимо, этого не поймут. Я никогда не представлял это, но все повернулось так, что быть тем, кто ты есть на самом деле - это недопустимая роскошь, и большинству людей запрещено делать то, что они хотят, и быть тем, кем они хотят. Пытаясь пойти против системы, никогда не знаешь, где окажешься. Ты должен быть осторожен со своими желаниями, и в то же время не отказываться от мечты и надежды, хранить их в надежном месте, в своем сердце и душе".Третья же работа "

Адский вызов" пронизана верой на светлое будущее.

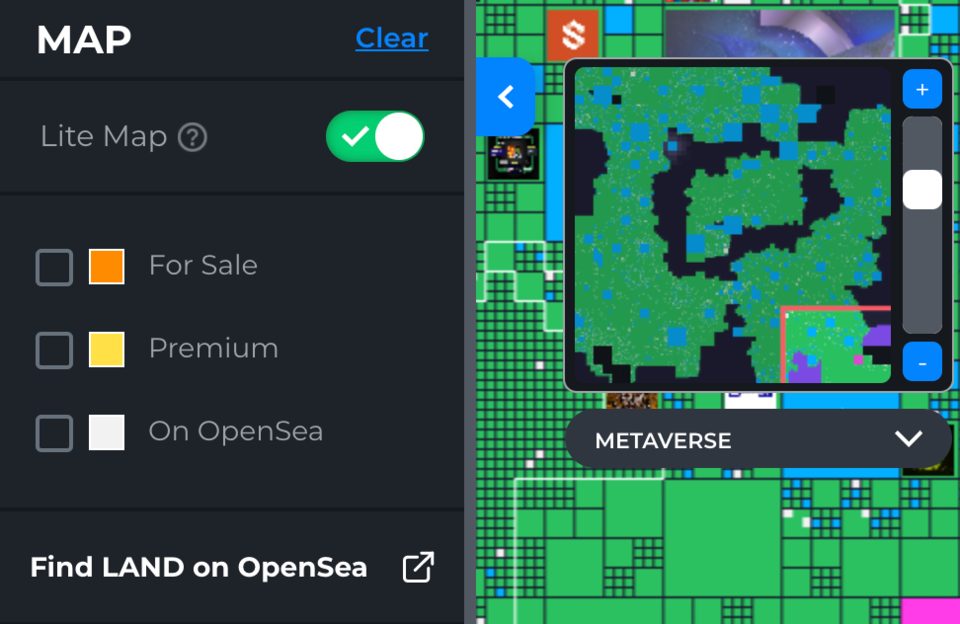

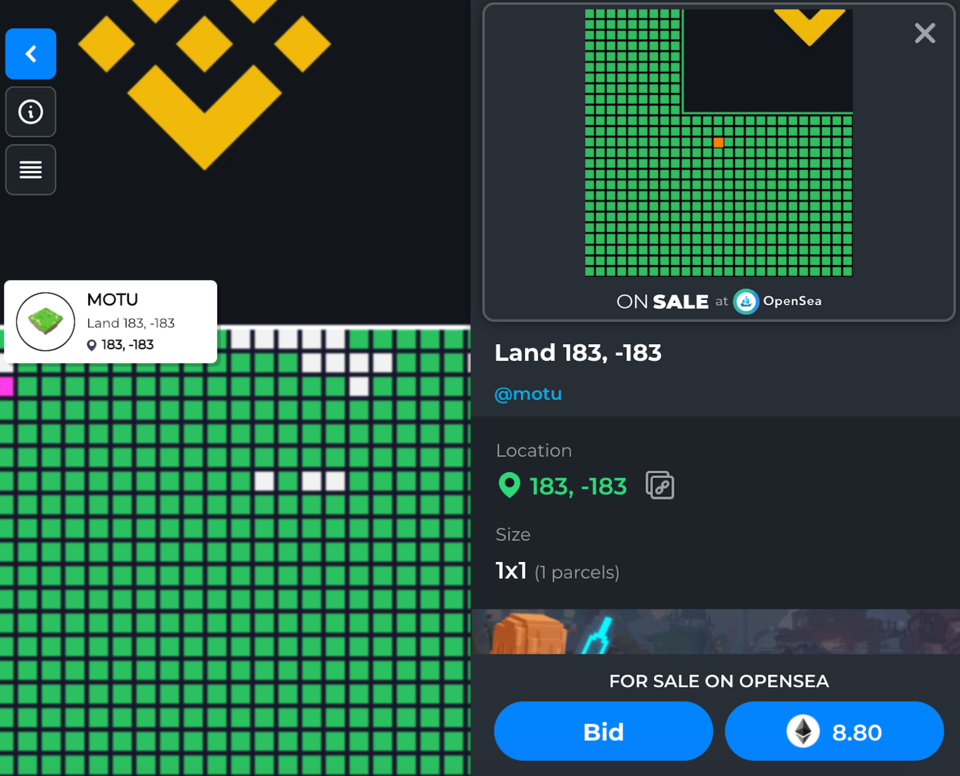

"После всего этого унижения, через кровь, пот и слезы за российской решеткой, несмотря ни на что, я верю, что я почти победил в этом ужасающем раунде. В то же время я считаю, что это было послание от Вселенной, которое я принял достойно. Теперь мой черед бросать кости, бросить вызов - я обращаюсь к дикой Метавселенной, со всей ее неограниченностью и разнообразием: пусть игра начнется".

Вам возможно будет это интересно: